Mes Projets

✨ Projet Portfolio

Le voici !!! Un Portfolio créé de A à Z par moi où je me présente.

Dans le cadre d'un projet personnel, j'ai voulu mettre en avant mes compétences sur un site web réalisé par moi de A à Z.

👨💻 Rôle : Moi et l'unique

⏳ Durée : 1 an – projet individuel

🖥️ Environnement : Développement en local 🏠, Transfert de fichier 📂, Xampp (Apache) 🔧

✅ Tâches :

⚙️ Technologies utilisées :

🔧 Outils utilisés :

📈 Résultat : Vous pouvez retrouver le site ici .

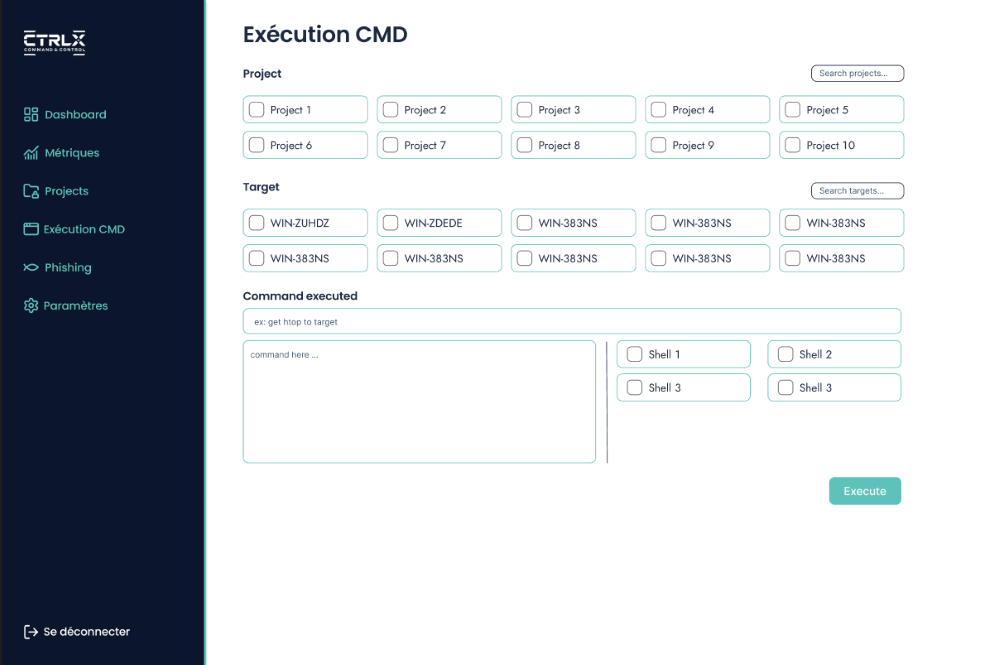

🕹️ Projet Command And Control

Dans le cadre d'un projet éducatif, mon groupe et moi avons développé un système de commande et de contrôle (C2) pour piloter des machines infectées par nos propres malwares.

👨💻 Rôle : Chef de projet & Développeur Interface C2

⏳ Durée : 6 mois - 4 personnes

🖥️ Environnement : Développement interface C2 en local 🏠, Développement Malware en local 🦠, Infection avec malware de machine VM 💥

✅ Tâches :

- Coordination de projet et suivi des livrables (Gantt, réunions, communication inter-équipes)

- Contribution aux documents techniques (spécifications, diagrammes, rapport de tests)

- Développement front-end de l'interface C2 (pages, formulaires, effets visuels)

- Participation au back-end avec FastAPI

- Débogage de l'interface et des scripts

- Conception base de données

- Développement de scripts PHP (dropper, ...)

- Création d'un mini projet C2 pour le test

⚙️ Technologies utilisées :

🔧 Outils utilisés :

🧠 Fonctionnalités clés :

- Dashboard C2 avec statistiques

- Gestion de projets et de campagnes d'infection

- Ajout de malwares et tâches personnalisées via l'interface

- Simulation d'attaques par phishing

- Système de logging et de visualisation des données récupérées

- Commande centralisée pour contrôler les victimes (keylogger, capture écran, etc.)

🏗️ Architecture logicielle : Interface conçue selon l'architecture MVC.

🔮 Perspectives : Intégration d'alertes en temps réel, enrichissement de la bibliothèque de malwares, amélioration de la sécurité (authentification multifactorielle), diversifier le scénario du phishing.

🧪 Tests & Validation : Vérification complète de l'UI, des logs, des interactions C2 <-> Malware, tests graphiques (affichage, navigation), et tests fonctionnels (envoi de commandes, réception des données, validation de payloads).

⚖️ Cadre légal & éthique : Projet réalisé dans un environnement isolé (VM), en accord avec les articles du Code pénal (323-1, 323-3-1), respect du RGPD, aucun usage malveillant ou diffusion hors cadre pédagogique.

🎓 Ce que j'ai appris : Gestion de projet technique, collaboration interdisciplinaire, communication C2<->malware, comportement d'un malware, ....

📈 Résultat : Plateforme C2 fonctionnelle avec web UI, malwares interconnectés et modules de collecte. Projet finalisé dans les temps avec la majorité des objectifs atteints.

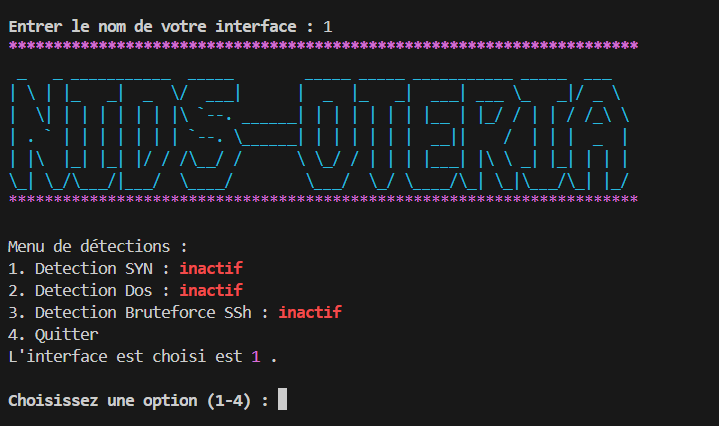

📡 Projet NIDS 🛡️

Création d'un système de détection d'intrusion réseau pour analyser le trafic et détecter des activités suspectes.

👨💻 Rôle : Développeur python

⏳ Durée : 1 mois - 3 personnes

🖥️ Environnement : Développement en local 🏠

✅ Tâches :

- Mise en place de l'environnement Python et installation de Scapy

- Développement des modules de capture et d'analyse des paquets réseau

- Création du client CLI interactif et du menu de détections

- Gestion multi-threads des détections et des alertes

- Écriture des logs d'alertes (timestamp, type d’attaque)

⚙️ Technologies utilisées :

🔧 Outils utilisés :

🧠 Fonctionnalités clés :

- Capture des paquets réseau en temps réel via Scapy

- Détection SYN Scan (port scanning)

- Détection DoS simple

- Détection brute-force SSH

- Menu CLI pour activer/désactiver chaque détection

- Journalisation automatique des alertes dans des fichiers quotidiens

🔮 Perspectives : Ajout d'une interface graphique, intégration avec SIEM, enrichissement des signatures d'attaques

⚖️ Cadre légal & éthique : Projet réalisé en environnement isolé et à but pédagogique, respect du Code pénal 323-1 et du RGPD.

📈 Résultat : Prototype fonctionnel de NIDS en Python capable d'identifier des scans et attaques simples, avec alertes et logs.

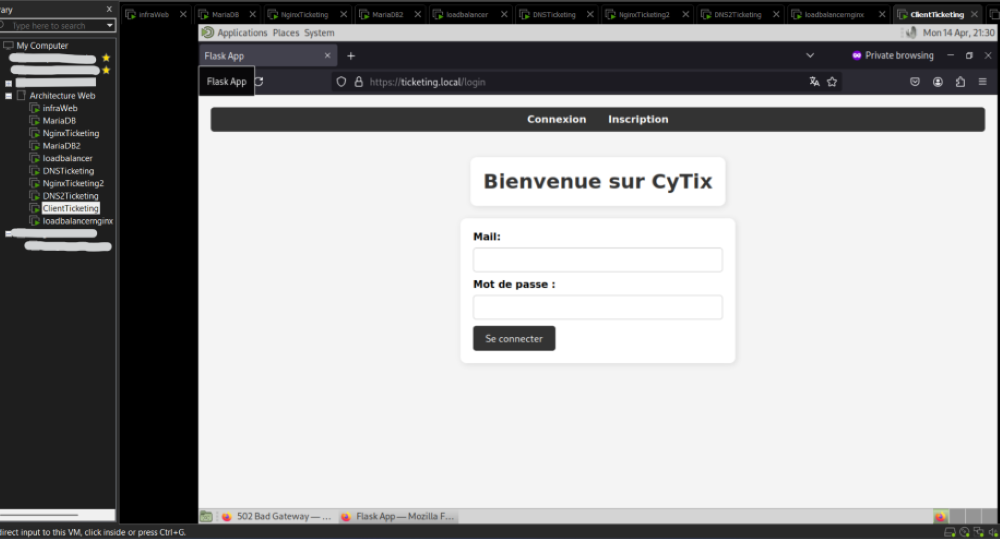

🖧 Projet Infrastructure Web Ticketing 🎟️

Mise en œuvre d'une infrastructure sécurisée pour un système de ticketing avec Flask.

Utilisation de Nginx comme reverse proxy pour la répartition de charge et la sécurité via TLS.

Des serveurs (DNS, Nginx) et bases de données redondants assurent la haute disponibilité avec load balancing.

Un WAF protège contre les attaques par injection.

👨💻 Rôle : Administrateur Système, DevOps & Développeur Full-Stack

⏳ Durée : 1 mois – 3 personnes

🖥️ Environnement : Développement interface Ticketing en local 🏠, Déploiement de l'app sur VM 🧱, Création de l'infrastructure sur VM 🌐

✅ Tâches :

- Conception de l'infrastructure

- Déploiement de l'application Flask + Gunicorn sur VM dédiée

- Installation et configuration de MariaDB avec réplication master/slave

- Mise en place de HAProxy pour load balancing des BDD

- Reverse proxy Nginx avec certificats auto-signés CFSSL

- Configuration du WAF ModSecurity avec OWASP CRS

- Création d'une infrastructure DNS redondante avec BIND9

- Tests de sécurité (injections, XSS) et durcissement de l'infra

⚙️ Technologies utilisées :

🔧 Outils utilisés :

🔐 Sécurité : Mise en place d'un WAF avec ModSecurity et OWASP CRS, certificats TLS générés avec CFSSL, durcissement NGINX, tests XSS/SQLi validés.

📦 Résilience : Base de données répliquée avec MariaDB Master/Slave + HAProxy, double NGINX en proxy inversé, DNS primaire/secondaire en BIND9, Load Balancing intégré.

📎 Code : Dépôt GitHub du projet

🔮 Perspectives : Surveillance réseau, migration vers Docker.

📈 Résultat : Infrastructure déployée avec succès, testée en environnement virtuel local. Tests de charge et sécurité validés.

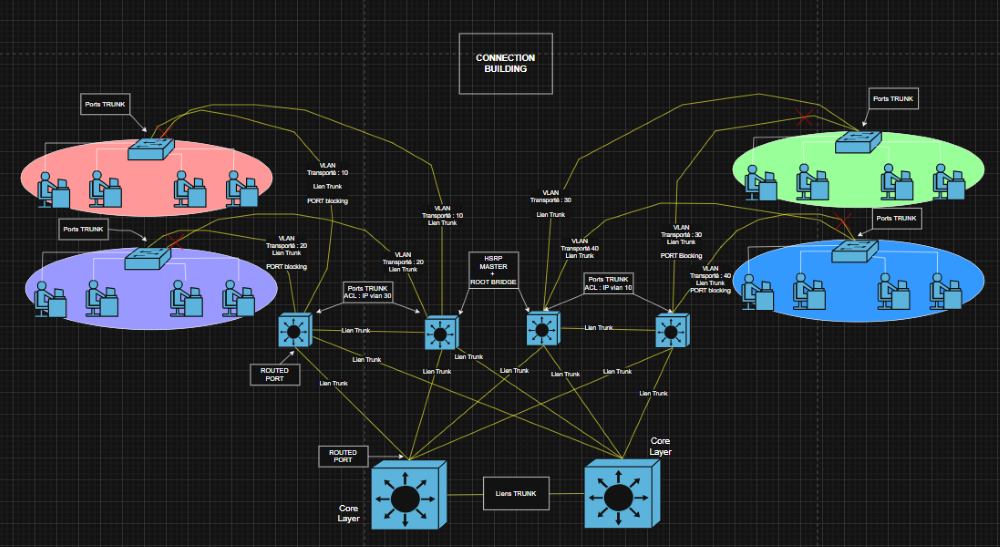

🔗 Projet Réseau

Conception d'une architecture réseau d'entreprise haute disponibilité avec redondance, segmentation (VLAN), routage dynamique (OSPF), HSRP, VPN site-to-site et DMZ, en intégrant l'étude des points de défaillance pour assurer la résilience du réseau.

👨💻 Rôle : Architecte Réseau – Conception logique & physique

⏳ Durée : 1 mois – 3 personnes

🖥️ Environnement : Étude de cas OTERIA Steel Inc, schémas réseau, documentation technique, conception campus WAN/LAN, présentations

✅ Tâches :

- Analyse complète de l'infrastructure existante (SPOF, absence de segmentation, lenteur WAN)

- Conception d'une architecture en couches (Core / Distribution / Access)

- Choix des équipements Cisco (Catalyst 9200/9500, routeurs, firewalls) adaptés à chaque couche

- Dimensionnement de l'infrastructure physique (switchs L2/L3, châssis fibre 1 To/s, câblage RJ45/fibre)

- Segmentation réseau par étage et bâtiment avec VLANs et filtrage inter-VLAN via ACL

- Déploiement du routage dynamique OSPF avec résilience via Spanning Tree et HSRP

- Détermination des Root Bridges STP par bâtiment et désactivation des ports redondants (blocking)

- Création d'un plan d'adressage IP en /24 par étage, documenté et scalable

- Conception WAN avec MPLS pour la liaison des sites distants et tunnel VPN IPSec en secours

- Ajout d'une DMZ avec services web, mail, e-commerce et sécurisation des flux via firewall

- Application des bonnes pratiques Cisco en entreprise : ACL, HSRP, STP, trunk VLANs, modularité

🔧 Outils utilisés :

🧠 Fonctionnalités clés :

- Architecture hiérarchique L2/L3 : Access / Distribution / Core

- Redondance complète (fibre, HSRP, STP)

- Routage dynamique avec OSPF

- VLAN par étage avec filtrage ACL inter-VLAN

- Trunks et ports configurés selon la hiérarchie

- Connexion sécurisée des sites distants : MPLS + tunnel VPN site-to-site en secours

🔐 Sécurité intégrée : DMZ, VPN IPSec, firewall, segmentation réseau, protection contre les SPOF, ACL inter-VLAN, Root Bridge dédié par bâtiment.

📈 Résultat : Infrastructure complète, scalable, sécurisée et documentée, répondant aux normes professionnelles. Le design final assure résilience, performances et évolutivité à long terme.

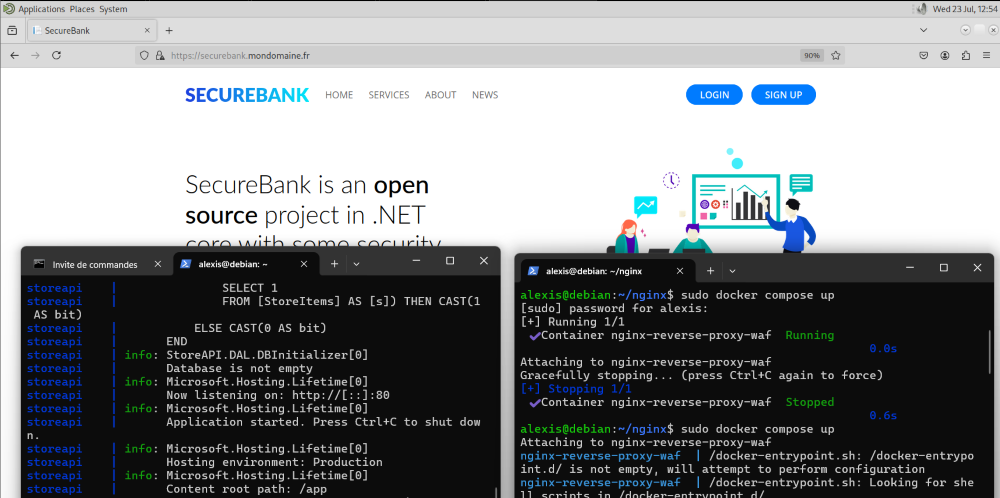

📦 Projet Architecture Virtualisation

Déploiement en production d'une architecture sécurisée conteneurisée (Docker) pour services de paiement, intégrant Portainer, un WAF avec reverse proxy, Wazuh pour le monitoring et une PKI. Isolation réseau, segmentation, supervision et conformité RGPD/PCI-DSS assurées.

👨💻 Rôle : Déployeur DevOps – Sécurité & Mise en production

⏳ Durée : 3 jours – 2 personnes

🖥️ Environnement : Infrastructure virtuelle (VMware), conteneurisation Docker, supervision réseau, hébergement sur serveur Linux (Debian), production sécurisée

✅ Tâches :

- Analyse et adaptation du

docker-composefourni par les développeurs - Déploiement des microservices (API, notification, interface web) en containers isolés

- Séparation des services sensibles (paiement) sur VM dédiée – conformité PCI-DSS

- Installation et configuration de Portainer pour gestion centralisée des containers

- Mise en place d'un WAF (ModSecurity) avec reverse proxy Nginx

- Déploiement de Wazuh (agent + serveur) pour supervision en temps réel

- Implémentation d'une PKI avec certificats pour chiffrement TLS

- Configuration du firewall (UFW), réseau Docker personnalisé (bridge isolé)

- Rédaction d'une documentation technique complète pour production et maintenance

⚙️ Technologies utilisées :

🔧 Outils utilisés :

🔐 Sécurité & conformité : Isolation des données sensibles (PCI-DSS), segmentation réseau Docker, chiffrement TLS, WAF, supervision Wazuh, traçabilité des accès, conformité RGPD

📈 Résultat : Mise en production réussie d'une architecture conteneurisée sécurisée, maintenable, supervisée, avec un haut niveau de traçabilité et de conformité légale. L'environnement est prêt à accueillir de nouvelles évolutions.

🌐 Projet DNS

Configuration d'un serveur Apache et Nginx sur des machines virtuelles en intégrant un service DNS pour héberger des sites Web.

👨💻 Rôle :

⏳ Durée :

🖥️ Environnement :

✅ Tâches :

⚙️ Technologies utilisées :

🔧 Outils utilisés :

📈 Résultat :

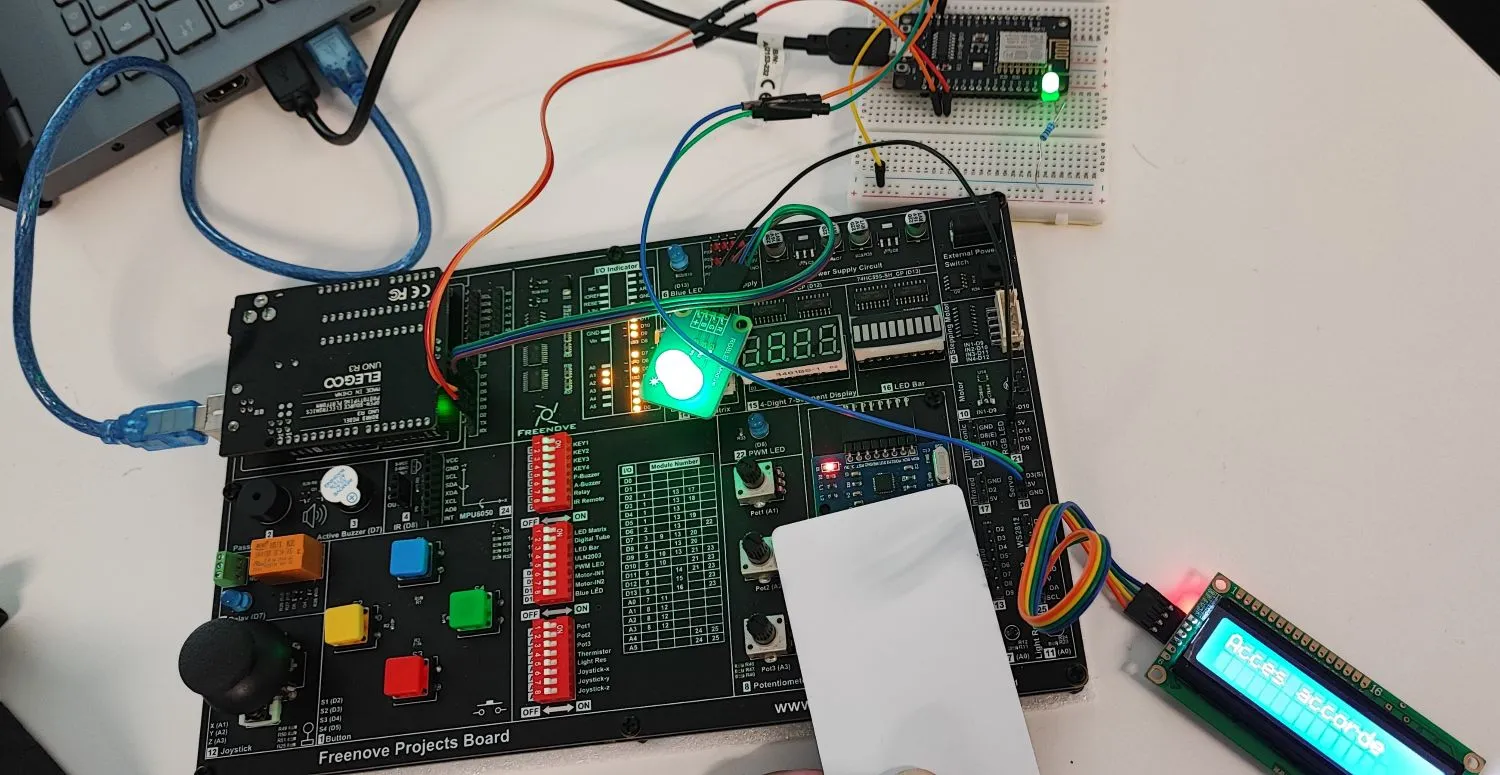

🎛️ Projet Arduino Badgeuse

Création d'un système de contrôle d'accès basé sur Arduino, permettant de gérer l'accès à un bâtiment via des badges RFID.

👨💻 Rôle :

⏳ Durée :

🖥️ Environnement :

✅ Tâches :

⚙️ Technologies utilisées :

🔧 Outils utilisés :

📈 Résultat :

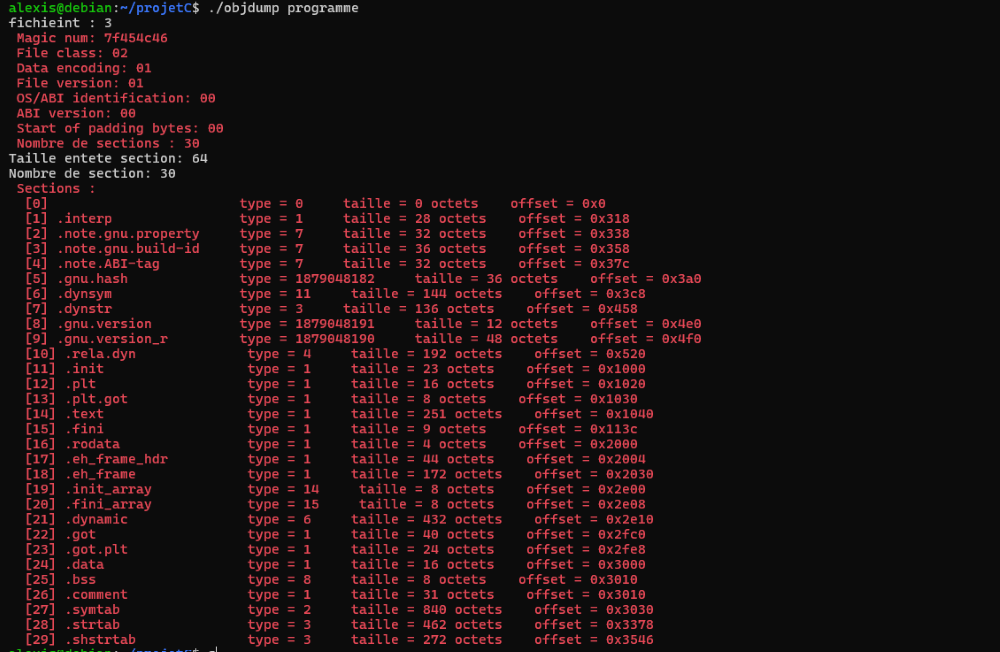

🔍 Projet Objdump

Développement d'une application en C imitant objdump pour analyser les exécutables ELF et comprendre leur structure interne des binaires, des formats ELF, et des concepts bas-niveau.

👨💻 Rôle :

⏳ Durée :

🖥️ Environnement :

✅ Tâches :

⚙️ Technologies utilisées :

🔧 Outils utilisés :

📈 Résultat :

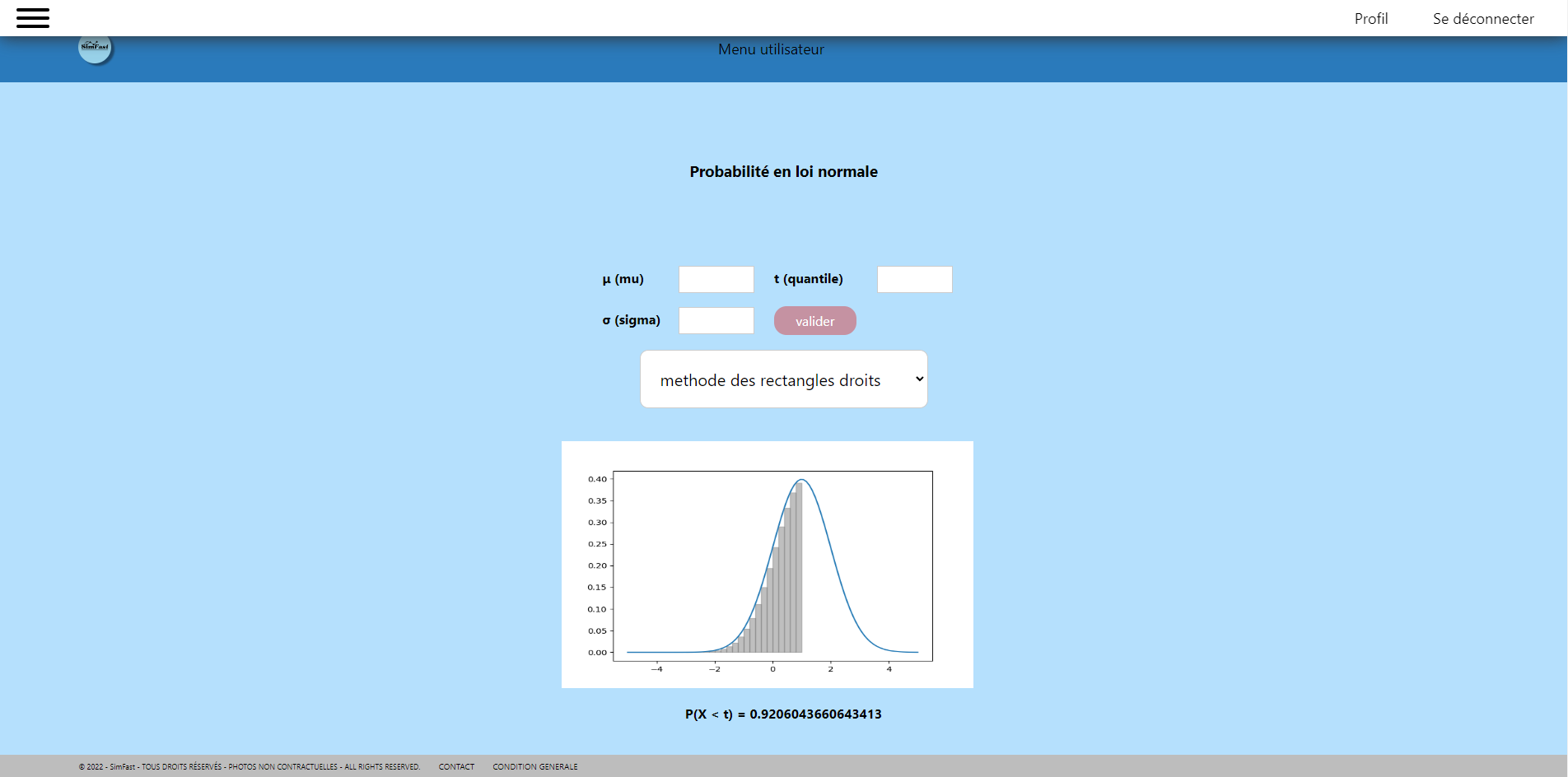

➕ Projet SimFast ➗

Création d'un site web éducatif auto-hébergé sur Raspberry Pi avec modules interactifs : probabilités, chiffrement RC4, conversion d'unités et algorithmes simples.

👨💻 Rôle : Chef de projet, Développeur Fullstack, Développeur python, Intégrateur système

⏳ Durée : 4 mois - 4 personnes

🖥️ Environnement : Raspberry Pi 4 (Raspbian OS), Apache2, site en réseau local, hébergement maison

✅ Tâches :

- Conception et développement d'un site web éducatif (maths, crypto, logique)

- Création de modules de calcul interactifs (probabilité, RC4, conversions, etc.) accessibles uniquement aux utilisateurs inscrits

- Implémentation de 3 rôles utilisateurs : visiteur (lecture seule), utilisateur (accès aux modules), gestionnaire (administration)

- Journalisation des connexions échouées avec horodatage, IP, login tenté

- Stockage des historiques d'utilisation des modules pour chaque utilisateur

- Formulaire d'inscription avec CAPTCHA simple (addition aléatoire) pour sécurisation

- Protection contre les injections SQL (requêtes préparées en PHP/PDO)

- Déploiement local via Apache sur Raspberry Pi (auto-hébergement)

- Configuration réseau et port forwarding local pour accès au site

- Gestion de fichiers statiques et dynamiques en HTML/CSS/JS + PHP

- Tests fonctionnels sur navigateur embarqué (Chromium) et autres périphériques

⚙️ Technologies utilisées :

🔧 Outils utilisés :

🔐 Sécurité & gestion :

- Création d'un système de rôles utilisateurs avec accès restreint selon le type (visiteur/utilisateur/gestionnaire)

- Back-office pour le gestionnaire avec : suppression d'utilisateurs, consultation des modules utilisés et statistiques

- Log des connexions échouées avec IP, date, login et mot de passe tenté (crypté)

📈 Résultat : Plateforme web éducative fonctionnelle, responsive, sécurisée, et modulaire, accessible via Raspberry Pi en réseau local. Interface claire, outils de simulation efficaces, système de gestion robuste.

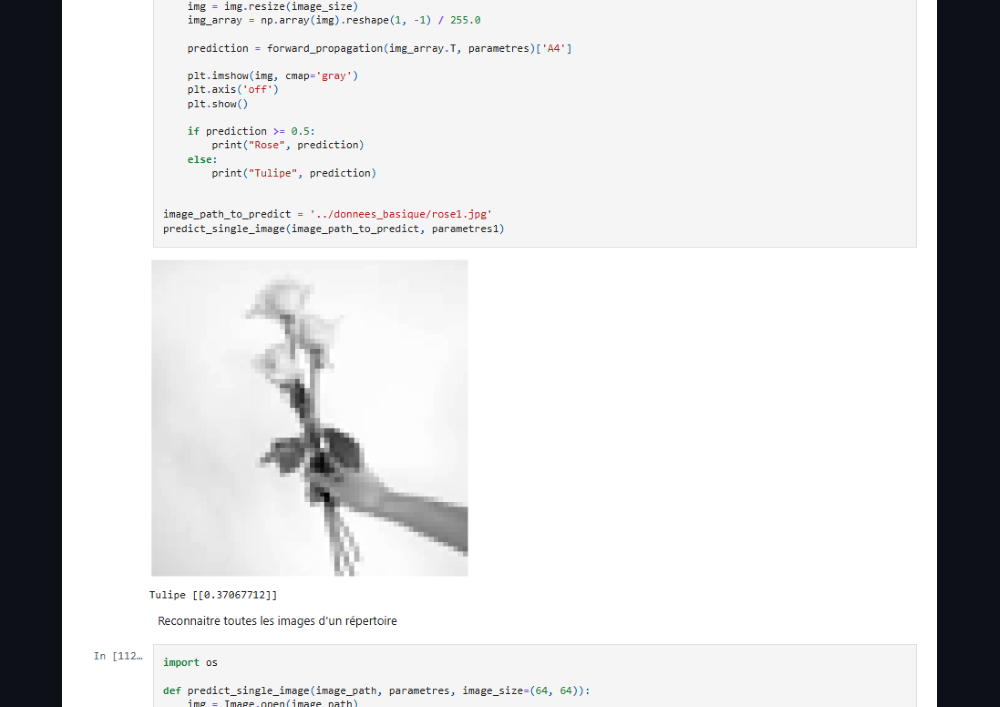

🧠 Projet Neuro Reconnaissance

Développement d'un réseau neuronal pour la classification d'images.

Entraînement du modèle avec des algorithmes mathématiques et un jeu de données.

👨💻 Rôle :

⏳ Durée :

🖥️ Environnement :

✅ Tâches :

⚙️ Technologies utilisées :

🔧 Outils utilisés :

📈 Résultat :